Catégorie: Blogue

L’intérêt d’adopter une approche centrée sur l’humain pour les formations de sensibilisation à la cybersécurité

Les approches traditionnelles de la formation à la sensibilisation à la sécurité manquent lamentablement leur cible. Si vous pensez que vos employés maîtrisent parfaitement les bonnes pratiques en matière de cybersécurité, cette nouvelle peut vous déstabiliser.

Le problème est que, dans la plupart des organisations, la formation à la sensibilisation à la cybersécurité reste essentiellement un exercice de type “case à cocher”. Il s’appuie fortement sur des attaques simulées conçues pour montrer à quel point les employés sont sensibles aux attaques, en particulier aux attaques par hameçonnage. Souvent, cela ne fait qu’embarrasser les gens, les amenant à considérer les équipes de sécurité comme des antagonistes plutôt que comme des alliés.

Pire encore, ces initiatives se traduisent rarement par des changements positifs dans le comportement des utilisateurs, ce qui en fait de mauvais investissements. Dans cet article, nous examinerons les failles des initiatives traditionnelles de sensibilisation à la cybersécurité et nous verrons comment les responsables de la sécurité peuvent repenser leurs programmes en mettant l’accent sur l’esprit humain.

Anatomie des cyberattaques visant les employés

La plupart des attaques visant les employés impliquent une forme ou une autre d’hameçonnage opportuniste dans laquelle les cybercriminels envoient à leurs cibles des communications frauduleuses semblant provenir d’une source digne de confiance.

L’objectif de ces stratagèmes est de voler de l’argent, soit en l’obtenant directement de l’organisation, soit en utilisant les informations personnelles des employés pour commettre une usurpation d’identité. Malheureusement, les cybercriminels qui adoptent ces comportements courent peu de risques et en retirent beaucoup.

Les types les plus courants d’attaques par hameçonnage sont les suivants :

Hameçonnage par courriel

Il s’agit du type d’hameçonnage le plus courant, qui existe depuis les années 1990. Les pirates ne sont pas particulièrement sélectifs quant aux destinataires de ces courriels – ils les envoient à n’importe quelle adresse électronique qu’ils peuvent obtenir. Les courriels de phishing informent généralement la cible que l’un de ses comptes bancaires a été compromis ou qu’elle est la bénéficiaire d’une manne financière inattendue.

Dans les deux cas, les utilisateurs sont informés qu’ils doivent répondre immédiatement en cliquant sur un lien fourni pour vérifier leur numéro de compte bancaire, leur numéro de sécurité sociale, etc. Une fois que le pirate reçoit les informations, il peut prendre le contrôle du compte bancaire de l’utilisateur.

SMShing (pêche)

Les attaques par smishing sont des attaques par hameçonnage diffusées par SMS. Le smishing est une forme d’hameçonnage dans laquelle un attaquant utilise un message texte convaincant pour inciter les destinataires ciblés à cliquer sur un lien et à envoyer à l’attaquant des informations privées ou à télécharger des programmes malveillants sur un smartphone. Les utilisateurs font beaucoup plus confiance aux messages textuels, de sorte que le smishing est souvent lucratif pour les attaquants qui cherchent à obtenir des identifiants, des informations bancaires et des données privées.

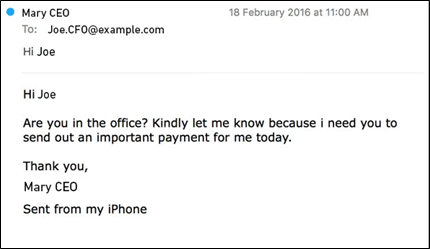

Spear Phishing

Les attaques de spear phishing ciblent un type spécifique d’individu au sein d’une organisation. Il s’agit de messages bien conçus qui semblent provenir d’une source fiable, d’une entité autorisée, du supérieur hiérarchique de l’employé ou d’autres cadres supérieurs. Voici un exemple de ce à quoi peut ressembler un courriel de spear phishing – ce courriel semble provenir d’un PDG qui demande à son directeur financier d’effectuer un paiement urgent :

Vishing

Il s’agit d’appels téléphoniques de phishing vocal. Souvent, les attaques par vishing impliquent un appel d’une personne prétendant être un représentant d’organisations telles que Microsoft, par exemple, qui informe la cible qu’un virus a été détecté sur son ordinateur. La cible est ensuite invitée à fournir les détails de sa carte de crédit afin que le “représentant” puisse installer un logiciel antivirus mis à jour sur son ordinateur.

En plus d’obtenir les informations relatives à la carte de crédit de la victime, l’attaquant installera probablement un logiciel malveillant sur son appareil. Ce logiciel malveillant se présente souvent sous la forme d’un cheval de Troie bancaire qui surveille l’activité en ligne de la cible afin de dérober des informations plus personnelles, telles que les mots de passe bancaires.

Whaling

Le whaling est un type d’escroquerie par hameçonnage encore plus ciblé qui vise le PDG, le directeur financier, le directeur des ressources humaines ou d’autres employés de haut rang au sein d’une entreprise. Un courriel concernant la chasse à la baleine peut informer le destinataire que l’organisation fait l’objet d’une action en justice et qu’il doit cliquer sur le lien pour obtenir de plus amples informations sur l’affaire. Ces liens conduisent généralement les cibles à une page web où elles sont invitées à saisir des données essentielles sur l’entreprise, telles que leur identité fiscale et leur numéro de compte bancaire.

Pour vous donner une idée des effets dévastateurs de ce type d’attaque, voici quelques exemples récents de cadres victimes d’escroqueries Whaling.

En 2016, le PDG de la société aérospatiale autrichienne FACC a été licencié pour son rôle dans une attaque de baleine qui a coûté environ $58 million de dollars à l’organisation. Dans un communiqué, l’entreprise a déclaré que le PDG, Walter Stephen, avait “gravement manqué à ses devoirs” en permettant que l’attaque ait lieu.

En 2020, le cofondateur d’un important fonds spéculatif australien, Levitas Capital, a suivi un faux lien Zoom qui a installé un logiciel malveillant sur le réseau de l’entreprise. Les criminels ont tenté d’utiliser des factures frauduleuses pour voler 8,7 millions de dollars, mais n’ont réussi à détourner que 800 000 dollars avant d’être repérés. Cependant, les retombées de l’incident ont coûté à Levitas son plus gros client, ce qui a finalement contraint le fonds spéculatif à fermer ses portes..

La formation traditionnelle de sensibilisation à la sécurité n’est pas la solution

La formation à la sensibilisation à la sécurité a été saluée comme la solution pour réduire la vulnérabilité des organisations aux cyberattaques ciblant leurs employés.

Selon le rapport 2022 State of the Phish Report de Proofpoint, 83 % des organisations ont déclaré avoir subi des attaques de phishing réussies l’année dernière. Parmi elles, 54 % ont abouti à une violation des données d’un client ou d’un consommateur.

Toutefois, ces interventions ne donnent pas les résultats escomptés et les personnes continuent d’être la vulnérabilité la plus ciblée dans les chaînes de sécurité des entreprises. Les statistiques suivantes attestent de la nature erronée de la formation traditionnelle à la cyberconscience :

- En 2021, le manque de sensibilisation des employés à la sécurité était le principal obstacle pour les organisations cherchant à mettre en place des défenses efficaces.

- La compréhension du phishing par les employés a chuté de 15 % au cours de l’année 2021.

- Au cours de l’année écoulée, huit violations de données sur dix étaient liées à des vulnérabilités humaines, comme le fait que des employés aient été victimes d’attaques par hameçonnage ou d’autres tactiques d’ingénierie sociale.

- 70% des utilisateurs dont les informations d’identification ont été exposées lors de violations utilisent toujours les mêmes mots de passe.

- Les compromissions par courrier électronique ont augmenté de 35 % en 2021, coûtant aux entreprises américaines plus de 2,4 milliards de dollars..

Le fait que près de 80 % des organisations déclarent que l’utilisation du courrier électronique est en hausse (et que les chercheurs ont signalé une augmentation des menaces basées sur le courrier électronique au cours de l’année écoulée, 26 % d’entre elles étant qualifiées de menaces “importantes”) n’augure rien de bon pour l’avenir de la sécurité de l’information dans les entreprises.

La formation traditionnelle à l’ingénierie sociale et à la sensibilisation à la sécurité n’a pas été efficace

Alors, où allons-nous faire fausse route ? Comme nous l’avons évoqué précédemment, le problème réside en partie dans le fait que la formation des employés en matière de sensibilisation à la sécurité repose trop sur des tests périodiques de simulation d’hameçonnage. Les équipes de sécurité suivent les échecs des utilisateurs et utilisent les résultats comme indicateurs de la vulnérabilité globale des employés en matière de sécurité.

Mais cela peut s’avérer contre-productif, car les employés commencent souvent à éprouver du ressentiment, à se sentir victimes ou à avoir l’impression d’être surveillés par un “grand frère”. Ces sentiments peuvent se manifester par ce que l’on appelle la “fatigue de la peur”, qui se définit comme une “démotivation à suivre les comportements de protection recommandés, apparaissant progressivement au fil du temps et affectée par un certain nombre d’émotions, d’expériences et de perceptions”. Ce sentiment a été rapporté par 80% des personnes interrogées lors d’une récente enquête. Tout aussi préoccupante, la fatigue liée à la peur peut souvent conduire à un comportement imprudent de la part des employés.

En outre, il existe peu de données scientifiques à l’appui de cette méthode de formation. Considérons les résultats d’une étude dans ce domaine :

“Pour étudier l’efficacité de la formation intégrée, les chercheurs ont mené une expérience à grande échelle qui a permis de suivre les réactions des travailleurs face à une série de courriels de spear phishing soigneusement élaborés et à diverses activités de formation et de sensibilisation immédiates. Basée sur les résultats de la science du comportement, l’expérience comprenait quatre conditions de formation différentes, chacune d’entre elles utilisant un type différent de cadrage du message.

Les résultats de trois essais ont montré que le cadrage n’avait pas d’effet significatif sur la probabilité qu’un participant clique sur un courriel de spear phishing ultérieur et que de nombreux participants cliquaient soit sur tous les liens, soit sur aucun, qu’ils aient reçu ou non une formation. L’étude n’a pas pu déterminer si les supports de formation intégrés ont entraîné des changements de cadrage dans la sensibilité aux attaques de spear phishing parce que les employés n’ont pas lu les supports de formation”.

Le rôle des biais cognitifs dans les attaques de phishing réussies

Dans les années 1970, les psychologues cognitifs ont découvert que, dans certaines circonstances, les gens s’écartent systématiquement de la norme ou de la rationalité dans leur jugement – un phénomène appelé “biais cognitif”. Ces écarts par rapport à nos processus de pensée habituels sont le moyen pour notre cerveau d’accélérer et de simplifier le traitement de l’information. En tant que telles, elles peuvent également influer sur la prise de décision en matière de cybersécurité sur le lieu de travail.

Malheureusement, les cybercriminels ne connaissent que trop bien cet aspect de la psyché humaine et l’exploitent au maximum. La plupart des escroqueries sont conçues pour créer un sentiment de panique ou de peur. Par exemple, en se faisant passer pour une figure d’autorité (un manager irrité ou un PDG impatient) ou pour un organe d’autorité menaçant ou intimidant (une commission d’éthique commerciale ou le fisc), ils parviennent souvent à déclencher de puissantes réactions émotionnelles spontanées. SecurityAdvisor a récemment évalué plus de 500 000 courriels malveillants afin d’explorer les biais cognitifs exploités par les attaquants pour cibler les employés. Ils ont constaté que le biais d’autorité, qui consiste pour un cybercriminel à se faire passer pour une personne d’autorité au sein de l’organisation de l’utilisateur, figurait parmi les cinq principaux biais cognitifs exploités dans les systèmes de spam et d’hameçonnage.

La création d’une formation de sensibilisation à la sécurité réussie est essentielle

En améliorant la compréhension des biais cognitifs par les équipes de sécurité et les employés, il devient plus facile d’identifier et d’atténuer les effets d’un raisonnement erroné. By improving security teams’ and employees’ understanding of cognitive biases, it becomes easier to identify and mitigate the effects of flawed reasoning.

Avec une telle approche, il est plus facile et plus efficace pour les équipes de sécurité et les employés eux-mêmes d’identifier et d’atténuer l’impact des escroqueries par hameçonnage psychologique.

Conclusion – La formation à la sensibilisation à la sécurité est finalement efficace

En fin de compte, les connaissances techniques ne sont pas à l’abri des défaillances, et toutes les formations du monde ne seront d’aucune utilité lorsque les attaques exploitent les peurs et les vulnérabilités les plus grandes des gens.

Les équipes de sécurité doivent repenser leur approche de la sensibilisation des employés à la sécurité, pour la simple raison que former des êtres humains n’est pas comme définir une base de règles dans un pare-feu. Il est facile de programmer un pare-feu pour qu’il autorise certaines formes de trafic réseau et en bloque d’autres en fonction des attributs du trafic. Les pare-feu suivent de manière fiable et prévisible les règles que vous avez définies. Cependant, les gens ne suivront pas nécessairement toujours les conseils qu’ils ont reçus sur la manière d’identifier les différents types de cyberattaques, d’y résister et d’en rendre compte. En effet, contrairement aux machines, les personnes ne suivent pas toujours un processus de pensée purement logique ; elles sont souvent influencées par leurs émotions.

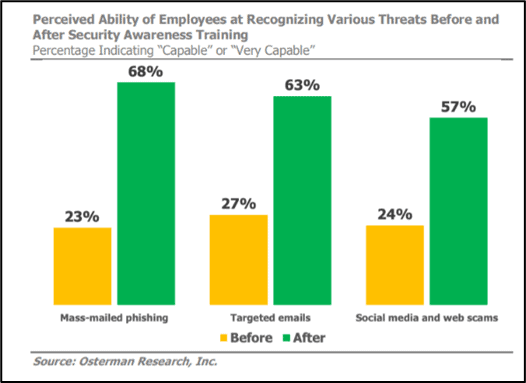

Compte tenu du grand nombre de facteurs qui influent sur le succès de la formation à la sensibilisation à la sécurité – notamment la taille de l’entreprise, sa situation géographique et les coûts de formation – il est assez difficile d’établir une prévision précise des chiffres applicables à toutes les entreprises.

Cela dit, Osterman Research a produit l’un des modèles de coûts et de retour sur investissement les plus réputés en matière de formation à la sensibilisation à la sécurité.

Leur étude a montré qu’en moyenne, les petites entreprises (moins de 1 000 employés) peuvent obtenir un retour sur investissement de 69 % grâce à un programme de formation à la sensibilisation à la sécurité, tandis que les grandes entreprises (plus de 1 000 employés) peuvent obtenir un retour sur investissement de 562 %.

L’avertissement ici est que le rapport a été basé sur une série d’hypothèses – que vous pouvez vérifier plus en détail dans l’étude Osterman à laquelle nous avons fait référence plus tôt. Leurs recherches prennent en compte une série de variables, notamment les coûts d’exploitation et la perte potentielle de clients et de revenus, qui varie évidemment d’une entreprise à l’autre.

Mais ne vous perdez pas trop dans les données. L’essentiel est que la formation fonctionne.

D’après notre expérience, un programme de formation à la sensibilisation à la sécurité réussi et axé sur les personnes comporte cinq éléments clés :

- Donner le ton depuis le sommet : Les cadres supérieurs ne doivent pas se contenter d’approuver le budget de formation ; ils doivent également être des consommateurs volontaires de la formation, plutôt que d’ordonner à leurs subordonnés de la suivre sans y participer eux-mêmes.

- Rendez-le amusant : Recherchez des fournisseurs qui proposent des quiz amusants, des expériences de micro-apprentissage et des jeux pour maintenir l’engagement des employés.

- Gardez le contenu actualisé et pertinent : Afin d’accroître l’intérêt pour votre formation, le contenu doit être diffusé régulièrement dans des segments qui visent des sujets ciblés pertinents pour votre organisation.

- Demandez aux employés de vous faire part de leurs commentaires : Que pensent-ils du format ? A-t-il un attrait visuel ?

- Mesurer l’efficacité dans un environnement non menaçant : Testez régulièrement les connaissances des employés sur les concepts clés enseignés au cours des modules de formation sans introduire la peur de l’échec ou du jugement.

L’amélioration de la sensibilisation des employés à la sécurité sera d’autant plus efficace qu’elle sera centrée sur les personnes et qu’elle fonctionnera naturellement avec l’esprit humain. De telles initiatives sont plus susceptibles d’entraîner des changements fondamentaux dans le comportement des individus et, en fin de compte, d’améliorer le niveau de sécurité de l’ensemble de l’organisation.