Catégorie: Blogue

Les chèques papier, les virements électroniques et les processus de paiement des chambres de compensation automatisées continuent de disparaître au profit de l’expansion mondiale et de l’accessibilité des cryptomonnaies adossées à des architectures de grand livre des technologies financières.

La nécessité d’une stratégie mondiale de transformation numérique a entraîné le remplacement de l’idée de services bancaires, de paiement et de traitement physiques en amont et en aval par la nécessité d’un accès égal au crédit, à des fonds et à des services de paiement numérique pour tous les citoyens et par-delà les frontières.

Une sécurité de nouvelle génération au service des paiements en ligne

Les paiements pair-à-pair continuent de gagner du terrain dans plusieurs pays. En Chine, 50 % des transactions dans les points de vente sont effectuées à l’aide d’applications mobiles, notamment WeChat et UnionPay. L’utilisation de l’argent liquide a reculé de 40 % aux États-Unis et de 23 % en Suède.

La pandémie de COVID-19 a contribué à la croissance des devises numériques, des paiements pair-à-pair et du secteur bancaire mobile. Du jour au lendemain, alors que, partout dans le monde, les gens s’isolaient, travaillaient à domicile ou se déplaçaient vers des zones moins peuplées, la nécessité de continuer à faire des affaires a conduit à la popularisation des solutions de paiement en ligne. Avec le recours grandissant au commerce électronique pour l’achat de fournitures médicales, la livraison de nourriture à domicile et l’accès aux services financiers, de plus en plus de gens en sont venus à compter sur la disponibilité, l’accessibilité et la résilience des systèmes de transaction en ligne. Les services de paiement électronique sont devenus encore plus indispensables pour recevoir et envoyer des paiements mobiles aux clients et partenaires. La banque en ligne a rapidement remplacé les déplacements en succursale. La transition a été soudaine et généralisée; nombreuses sont les entreprises qui n’avaient pas mis en place de protocoles de cybersécurité requis pour protéger la multitude de données des consommateurs désormais échangées en ligne.

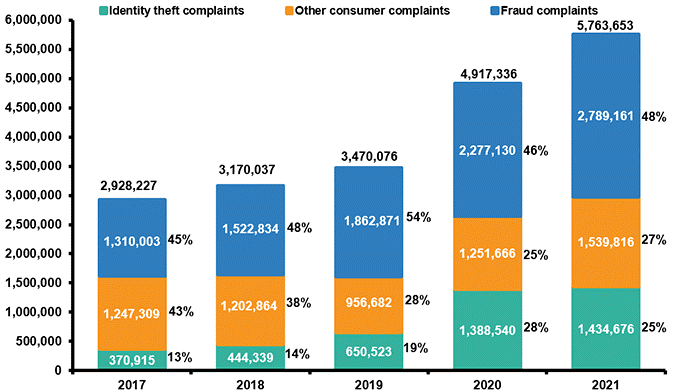

En fait, selon le Cyber Readiness Institute, à peine 40 % des petites entreprises disposaient d’une politique de cybersécurité adéquate après le début de la crise sanitaire. De nombreux acteurs malveillants ont vu dans cette tendance une occasion opportune pour exploiter les failles des entreprises en ligne non préparées et exfiltrer les données des consommateurs à des fins lucratives, entraînant ainsi une hausse du nombre d’attaques ces dernières années. Une recherche d’Accenture a révélé que les cyberattaques avaient augmenté de 31 % entre 2020 et 2021.

Menaces de cyberattaques et de fraudes

L’expansion rapide des systèmes financiers, d’achat et de réunion en ligne a multiplié les vecteurs de cyberattaques contre ces nouvelles surfaces d’attaque, avec des répercussions sur les entreprises, les gouvernements et les individus.

Les brèches de cybersécurité ont augmenté entre 2019 et 2022 dans ces domaines:

- Vol d’identité – L’utilisation de l’identité d’une autre personne pour commettre une fraude.

- Exfiltration de données – Le vol d’informations confidentielles sur Internet par un utilisateur non autorisé.

- Attaques par déni de service distribué – Une perturbation des services causée par la surcharge des systèmes d’applications et de réseaux.

- Exploitation de l’intégration (interface API) – L’exploitation d’applications d’interconnexion au moyen de vulnérabilités connues et inconnues.

- Manipulation de données d’analyse de l’IA – La manipulation des ensembles de données introduits dans les modèles d’IA dans le but de corrompre les résultats de l’apprentissage automatique.

- Menaces internes – Des membres du personnel de l’entreprise volent des informations, perturbent les systèmes et ouvrent la porte aux menaces extérieures.

L’hameçonnage est une bonne vieille méthode de vol de données qui a fait ses preuves maintes et maintes fois. Mais malgré sa notoriété, il reste toujours une forme efficace de piratage dans l’économie numérique. Selon une étude de Proofpoint, 83 % des entreprises ont subi une attaque d’hameçonnage en 2021, soit une augmentation de 26 % par rapport à l’année précédente.

Plusieurs de ces vecteurs d’attaque existaient déjà avant la COVID-19, mais de nombreuses techniques de piratage ont été élaborées depuis pour s’attaquer aux nouveaux actifs et plateformes numériques. Les fournisseurs de services de paiement, y compris Vimeo, Zelle, PayPal, WeChat, UnionPay, LINE et d’autres, ont commencé à mettre en place des mesures d’authentification renforcées pour leur clientèle afin de répondre aux exigences en matière de réglementation et de protection de la vie privée, et d’aider ainsi à réduire les risques pour leurs clients.

Le défi de la hausse des attaques contre les technologies financières et les cryptomonnaies

Pour rendre possible l’offre de technologie financière (fintech en anglais) que sont les cryptomonnaies, il nécessite diverses capacités technologiques actuelles et de nouvelle génération : informatique en nuage, chaîne de blocs, authentification multifacteur, protection antihameçonnage, protection contre les logiciels malveillants et biométrie sécurisée, toutes associées aux plateformes de technologie financière pour le bitcoin, les cryptomonnaies stables, la protection des dossiers médicaux et les transactions financières.

L’architecture de la chaîne de blocs repose uniquement sur un système de grand livre décentralisé et distribué pour garantir une sécurité, une confidentialité et une fiabilité optimales des données. De nombreuses entreprises considèrent encore la chaîne de blocs comme une transformation numérique. Or, cette plateforme de nouvelle génération constitue l’épine dorsale du Web 3.0, y compris l’intelligence artificielle, la sécurité de pointe et les fonctionnalités autonomes de machine à machine. Considérés comme essentiellement sécurisés, les systèmes de chaîne de blocs et de technologie financière demeurent cependant vulnérables aux cyberattaques.

Les portefeuilles de cryptomonnaies, les applications pair-à-pair et les systèmes de transaction en ligne sont tous vulnérables à plusieurs vecteurs d’attaque, notamment:

- Logiciels malveillants et rançongiciels – Des attaques qui se propagent à l’intérieur des réseaux et systèmes de la victime.

- Attaques d’hameçonnage par courriel – Le vecteur d’attaque le plus courant dans le monde. Elles sont conçues pour inciter le destinataire du courriel à effectuer certaines actions pour aider les pirates dans leurs attaques.

- Manipulation des cryptomonnaies – Le terrorisme financier, l’exploitation hostile par certains États et l’espionnage d’entreprise ont un impact sur la manipulation des devises mondiales ou y contribuent.

- Attaques contre les infrastructures infonuagiques – Alors que de plus en plus d’entreprises s’orientent vers la transformation numérique et les systèmes de technologie financière, les infrastructures infonuagiques continuent d’être la cible des pirates et des cybercriminels.

Conséquences des failles de cybersécurité sur les paiements numériques

Vu le nombre croissant d’entreprises de technologie financière qui déploient leurs fonctionnalités de paiement à l’échelle mondiale (notamment de nouvelles offres de services, des paiements transfrontaliers et des systèmes de paiement des salaires faciles à utiliser pour les employeurs), les exigences de sécurité, le respect des réglementations en matière de sécurité et la protection de la vie privée sont au cœur des préoccupations.

Pour de nombreux pays qui envisagent d’utiliser les paiements et les monnaies numériques permis par les technologies financières, soutenir ces offres présente son lot de défis. Les technologies financières dépendent d’un service et d’une infrastructure Internet mobile stables pour assurer des connexions fiables entre bénéficiaires et payeurs. Cette dépendance à l’égard de l’Internet dans de nombreux pays en développement est un sujet de préoccupation pour beaucoup, notamment en ce qui concerne la capacité de protéger les plateformes de technologie financière et les utilisateurs contre les failles de cybersécurité.

Les pirates informatiques, en exploitant une plateforme de technologie financière vulnérable sur le plan de la sécurité et hébergée dans un pays en développement, pourraient s’en servir pour lancer des attaques dans d’autres pays grâce aux diverses connexions d’intégration, aux interfaces API, ainsi qu’à l’accès mutuel aux monnaies numériques des banques centrales (systèmes CBDC).

Usurpation d’identité et fraude dans le domaine des devises et des paiements numériques

De la même manière qu’ils faisaient pour s’en prendre aux anciens systèmes de paiement bancaire et systèmes financiers, les pirates utilisent aujourd’hui des méthodes diverses pour accéder aux comptes bancaires, aux dossiers médicaux et aux courriels personnels.

Une enquête mondiale menée en 2021 sur les institutions financières a révélé que les prises de contrôle de comptes étaient devenues une forme d’attaque privilégiée par les cybercriminels. Les tentatives de prise de contrôle ont en effet connu une hausse de 282 % entre 2019 et 2020.

Quelques méthodes utilisées par les cybercriminels:

- Compromission du courriel professionnel – Dans une attaque d’hameçonnage par courriel, on tente d’usurper l’identité d’une personne ou d’une entreprise pour inciter l’utilisateur à payer une facture ou à transférer des fonds.

- Attaques d’hameçonnage par courriel (phishing) – Des courriels adroitement conçus incitent la personne ciblée à divulguer son mot de passe ou à permettre l’accès aux données de l’entreprise.

- Attaques sur les appareils mobiles – Avec l’adoption croissante des portefeuilles numériques et des applications de technologie financière mobiles, et les données personnelles présentes dans les appareils mobiles, les pirates sont perpétuellement à la recherche d’exploits pour voler des informations aux utilisateurs peu méfiants.

- L’usurpation d’identité – Un pirate se fait passer pour quelqu’un pour tenter d’intimider une victime en vue de l’amener à accomplir certains gestes précis, comme divulguer son mot de passe ou son nom d’utilisateur.

- Prise de contrôle de comptes – Lors d’une attaque par hameçonnage, les pirates envoient des liens malveillants aux victimes en les invitant à cliquer dessus pour modifier un mot de passe ou télécharger une pièce jointe contenant un logiciel malveillant.

Ces vecteurs d’attaque sont préoccupants, même avec les architectures de chaîne de blocs utilisées par les technologies financières. Bien que les couches de chaîne de blocs soient conçues pour être plus sûres que les architectures de sécurité conventionnelle client-serveur à trois niveaux, aucun système n’est infaillible, surtout lorsque les opérations quotidiennes sont encore effectuées par des humains. Avec l’avènement du Web 3.0, qui intègre des agents intelligents et tire parti de l’exécution autonome des machines, les pirates réussissent toujours à trouver des éléments exploitables pour violer les règles de sécurité.

Protection des systèmes de technologie financière

Les entreprises disposant d’une équipe, d’un processus et d’une capacité de réponse immatures en matière d’opérations de sécurité continuent de subir des violations de la sécurité des données, des vols d’identité et des pertes de cryptomonnaies.

La cybersécurité est au cœur des déploiements de chaîne de blocs, mais les entreprises devraient tout de même envisager les stratégies de protection et de prévention suivantes:

- Tests d’intrusion – Augmenter la fréquence des tests de pénétration en s’appuyant sur des méthodes de participation telles que les tests en boîte noire, grise ou blanche, tout au long du cycle de vie du développement logiciel sécurisé.

- Équipe rouge/équipe bleue – Les entreprises doivent obligatoirement faire appel à des équipes rouges externes pour effectuer des tests complets sur tous les éléments du système de soutien des technologies financières, de la plateforme, du nuage et du personnel.

- Il est nécessaire d’investir dans les talents pour soutenir le déploiement de la chaîne de blocs dans les technologies financières afin de minimiser les conséquences des attaques de cybersécurité.

- Plusieurs entreprises continuent de s’associer à des entreprises informatiques mondiales pour obtenir de l’aide avec l’architecture, le déploiement et l’optimisation de leurs plateformes de chaînes de blocs, en partie en raison du manque de talents disponibles pour aider à résoudre les problèmes de cybersécurité.

Mandats mondiaux en matière de conformité et de confidentialité

Les plateformes de technologie financière sont tenues de se conformer à plusieurs réglementations nationales et mondiales en matière de conformité et de confidentialité, notamment le RGPD, le PCI-DSS et la DSP2. Les mandats de conformité exigent plusieurs systèmes de contrôle des paiements, comme:

- Le chiffrement des données à risque

- Le chiffrement des données en transit

- L’authentification forte à facteur unique et multifacteur

- Une biométrie sécurisée intégrée à l’appareil

- La conteneurisation des applications mobiles

- L’authentification par mot de passe à usage unique envoyé par SMS

Conformité aux normes DSP2

La 2e directive sur les services de paiement (DSP2) était une initiative de la Commission européenne conçue dans le but d’améliorer le fonctionnement du marché unique des paiements au sein de l’Union européenne. Elle visait à assurer une plus grande interopérabilité entre les méthodes et les services des réseaux de paiement électronique et à mieux protéger les consommateurs contre la fraude et les abus.

La chaîne de blocs est de plus en plus acceptée pour le Web 3.0 et la technologie financière

Incorporée dans les plateformes de technologies financières, l’architecture de la chaîne de blocs en est l’épine dorsale. Elle offre une bonne base de sécurité aux technologies financières afin d’aider à réduire le risque lié à la cybersécurité. Toutefois, les technologies financières sont également assujetties à plusieurs autres lois et mandats, notamment:

- Les entreprises de technologie financière sont tenues de se conformer aux réglementations relatives à la lutte contre le blanchiment d’argent (LBA). Celles-ci obligent les institutions financières à prendre des mesures pour prévenir et détecter le blanchiment d’argent.

- Les lois et programmes LBA pour la réglementation des technologies financières doivent comprendre l’identification et le filtrage des clients, le suivi des transactions et le signalement des activités suspectes.

- Terrorisme financier – La capacité des technologies financières à offrir des services financiers qui simplifient les transactions financières transfrontalières, ainsi qu’un moyen plus rapide pour effectuer des transactions de compensation par rapport à SWIFT et ACH, les expose au risque de terrorisme économique. En effet, la possibilité de déplacer des devises plus rapidement, avec une surveillance réglementaire réduite et des exigences moindres en matière d’assurance des dépôts, tout en offrant un accès instantané aux fonds, présente un risque pour un grand nombre de banques et de systèmes monétaires gouvernementaux.

Le rôle des MSSP dans la sécurisation de l’industrie des technologies financières et des paiements numériques

Les entreprises qui développent des solutions de chaîne de blocs pour les technologies financières et d’autres marchés verticaux peinent à recruter des talents combinant l’expertise et l’expérience. La chaîne de blocs étant encore une technologie relativement nouvelle, le bassin de candidats possédant une expérience professionnelle est limité.

De nombreuses entreprises font appel à des fournisseurs de services de sécurité gérés pour les aider à assurer la surveillance, la réponse aux incidents et la conformité à la législation, laquelle impose de surveiller les journaux et de produire des rapports pour répondre aux diverses exigences en matière de confidentialité. Les MSSP ont un rôle essentiel à jouer pour garantir le déploiement correct des chaînes de blocs utilisées par les technologies financières et assurer le maintien des opérations de sécurité, l’application des correctifs et la remédiation des systèmes.

Les MSSP peuvent également fournir aux entreprises des conseils sur les mandats de conformité tels que la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS). La norme PCI DSS fournit aux entreprises un ensemble détaillé de directives qu’elles peuvent utiliser pour améliorer la protection des données des cartes de crédit des consommateurs. Douze éléments sont nécessaires pour être conforme à la norme PCI DSS : parmi ceux-ci, l’utilisation de pare-feu sécurisés, le chiffrement des données des titulaires de cartes, la mise à jour régulière des logiciels et la restriction de l’accès aux systèmes et aux appareils.

Si la conformité à la norme PCI DSS peut ajouter une couche de sécurité aux systèmes de paiement numériques, elle indique par ailleurs aux consommateurs que les entreprises prennent au sérieux la confidentialité et la sécurité de leurs données, ce qui peut contribuer à consolider les relations avec la clientèle.

Conclusion

Peut-être qu’il faudra attendre encore des années avant que soit élaborée une norme en matière de paiement numérique, de monnaie et de cybersécurité universellement acceptée. De nombreux pays en développement qui se remettent de la crise de la COVID-19 sont confrontés au coût élevé et à un manque de l’expertise nécessaire pour développer et offrir des services de technologie financière numérique aux consommateurs. Cela dit, de nombreuses entreprises continuent d’élargir l’acceptation des devises numériques, y compris les cryptomonnaies stables et les bitcoins. Les systèmes bancaires des gouvernements centraux, notamment celui des États-Unis, préparent également leurs systèmes de paiement en vue de les aligner sur les cryptomonnaies des banques centrales. En 2023, les États-Unis lanceront le service FedNOW pour accélérer l’accès aux fonds et le traitement des paiements pour tous les citoyens. L’objectif de FedNOW est d’aider les gens à avoir accès à leurs fonds disponibles en dehors des heures d’ouverture normales des banques, 24 heures sur 24.

La cybersécurité joue un rôle essentiel dans l’avenir des paiements et des devises numériques. La mise en œuvre des chaînes de blocs aidera à faire face aux problèmes de cybercriminalité. Cependant, il convient d’aborder la complexité et les risques de la technologie financière en suivant les pratiques exemplaires en matière de cybersécurité et les stratégies de résilience dont il a été question dans cet article, et qui devraient être adoptées au sein d’autres industries.