Catégorie: Blogue

Fondamentalement, la gestion des cyberrisques consiste à identifier, analyser, évaluer et traiter les menaces de cybersécurité qui concernent votre organisation et leur potentiel impact. La première partie du processus de gestion des risques en matière de cybersécurité est l’évaluation des cyberrisques. Cette évaluation donnera un aperçu des menaces susceptibles de compromettre la cybersécurité de votre organisation et de leur degré de gravité.

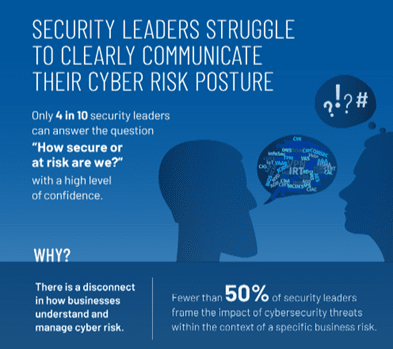

En fonction de l’appétit de votre organisation pour le risque, votre programme de gestion des cyberrisques doit ensuite déterminer comment hiérarchiser ces risques et y répondre. Appuyons-nous sur un excellent sondage de Forrester pour voir où se situent la plupart des organisations en matière de mise en œuvre de stratégies de gestion des risques. Selon l’étude, moins de 50 % des responsables de la sécurité informatique sont capables de mesurer ou de quantifier le niveau de risque de leur organisation. De plus, seuls 51 % des professionnels de la sécurité interrogés étaient capables de quantifier le niveau de risque de leur organisation d’un point de vue commercial.

Il est important de comprendre ce que représentent la gestion, la mesure et l’atténuation des risques. Un nombre important d’organisations et de responsables de la sécurité considèrent la gestion des risques comme théorique plutôt que comme quelque chose de mesurable que leur organisation devrait s’efforcer d’évaluer pour établir des objectifs d’atténuation. La plupart des professionnels du secteur de la sécurité informatique ou de la cybersécurité savent qu’il est difficile d’attribuer une valeur financière aux systèmes, aux coûts des pertes de données, aux coûts des litiges, aux coûts des atteintes à la marque, aux coûts des rançongiciels, aux pénalités liées à la conformité et à plusieurs autres variables difficiles à estimer. Toutefois, de la même manière que les analystes financiers tentent de prédire le résultat attendu d’un investissement par le biais d’une analyse de sensibilité et de scénarios utilisant diverses variables, les responsables de la sécurité informatique doivent s’associer au secteur commercial de l’organisation pour tenter d’estimer la valeur des actifs de l’entreprise et le risque associé à ceux-ci.

Dans un autre excellent sondage, Travelers, qui offre une couverture d’assurance contre les cyberattaques, a interrogé des dirigeants d’entreprise sur leurs meilleures pratiques en matière de sécurité. Plusieurs des questions du sondage qui ont attiré notre attention comprenaient les données comparatives suivantes d’une année à l’autre:

- Mots de passe informatiques mis à jour (74 %, contre 71 %).

- Souscription d’une police de cyberassurance (51 % des participants du sondage, contre 39 % l’année dernière).

- Création du plan de continuité des activités ou de reprise après sinistre en cas de cyberattaque (47 %, contre 38 %).

- Évaluation des risques au niveau de leur infrastructure informatique (49 %, contre 45 %) et de leurs fournisseurs (41 %, contre 37 %).

Une troisième étude réalisée par Forrester et Tenable a révélé que seuls quatre responsables de la sécurité sur dix peuvent répondre à la question suivante avec un haut degré de confiance : « Sommes-nous en sécurité ou en danger? »

Selon Heather Vallis, consultante principale chez Forrester qui a dirigé le projet, seuls 66 % des dirigeants d’entreprise déclarent avoir, au mieux, une certaine confiance dans la capacité de leurs équipes de sécurité à répondre à cette question.

« Le problème fondamental est que les stratégies commerciales et de cybersécurité sont rarement sur la même longueur d’onde », explique Vallis. « Les stratégies sont créées en entonnoir, les responsables de la sécurité ont une vue incomplète des actifs de l’entreprise, l’analyse comparative est limitée et le contexte des risques commerciaux manque souvent aux mesures de cybersécurité. »

Aligner les objectifs de sécurité informatique sur les objectifs commerciaux est devenu primordial

En matière de sécurité, nous savons que les responsabilités demandent du temps et peuvent être difficiles. Par exemple, l’application constante de correctifs aux systèmes, la réalisation d’évaluations des vulnérabilités, l’exécution de tests d’intrusion, le réglage des SIEM et des pare-feu et l’examen des interminables journaux de systèmes sont autant de tâches qui ne laissent pas beaucoup de temps pour rencontrer d’autres dirigeants de l’organisation afin de quantifier les risques.

Selon Forrester, moins de 50 % des responsables de la sécurité placent l’impact des menaces de cybersécurité dans le contexte d’un risque commercial spécifique. De plus, un peu plus de la moitié (51 %) mentionnent que leurs équipes de sécurité travaillent avec les parties prenantes de l’entreprise pour aligner les objectifs de réduction des coûts, des rendements et des risques sur les besoins de l’entreprise. Seulement quatre sur dix (43 %) examinent régulièrement les mesures de rendement de la sécurité de l’organisation avec les parties prenantes de l’entreprise.

Selon Vallis, les personnes interrogées sur la sécurité ont répondu à une série de questions évaluant leurs pratiques en matière de surveillance, de technologie, de processus et de personnel. Les répondants qui ont obtenu un score supérieur à 25 % ont été qualifiés d’« alignés sur l’entreprise », tandis que ceux qui ont obtenu un score inférieur à 25 % ont été qualifiés de « réactifs et cloisonnés ». Selon elle, les responsables de la sécurité qui adoptent une approche proactive du risque alignée sur l’entreprise sont huit fois plus susceptibles que leurs homologues plus réactifs et cloisonnés d’être très confiants dans leur capacité à quantifier le niveau de risque ou de sécurité de leur organisation (72 % contre seulement 9 %, respectivement).

Nous avons constaté que les conclusions de Forrester correspondent à ce que nous observons dans les entreprises et d’un secteur à l’autre. Ce que nous voulons dire, c’est que si une organisation s’est soumise à une évaluation de la posture de sécurité telle que CIS, ISO ou NIST, cet exercice l’obligera à évaluer ses systèmes de grande valeur, ses processus d’hygiène de sécurité et son chemin vers une défense de sécurité plus efficace… au minimum.

La claire conclusion de ce sondage est que la majorité des organisations ne se sont toujours pas soumises à une évaluation valide.

Forrester introduit « l’OSRC » ou l’Officier de la sécurité des renseignements commerciaux

Selon M. Vallis, davantage d’entreprises doivent envisager de mettre en place un responsable de la sécurité des renseignements commerciaux (OSRC, ou BISO en anglais). Les responsables de la sécurité alignés sur les besoins de l’entreprise sont deux fois plus susceptibles de disposer d’un OSRC ou d’une personne ayant des responsabilités similaires qui veille à ce que chaque secteur d’activité s’efforce de minimiser les risques, de maximiser la protection et d’accroître la valeur des actifs informationnels de l’entreprise.

« Ces dirigeants collaborent avec les responsables des secteurs d’activité pour élaborer des stratégies, des objectifs et des mesures visant à optimiser la protection des actifs informationnels de l’entreprise », explique Vallis. « Ils aident à rapprocher la sécurité et les affaires », ajoute-t-elle.

En fin de compte, un OSRC devrait intégrer pleinement le programme de cybersécurité fondé sur les risques dans le cadre de gestion des risques d’entreprise, qui fonctionne comme principe d’organisation pour l’analyse et la classification des risques de l’entreprise. Le cadre ne doit pas être utilisé comme une ligne directrice générale, mais plutôt comme un principe d’organisation. En présentant les cyberrisques comme un risque commercial, cette approche rend la gestion des cyberrisques plus intelligible pour les entreprises.

Risque = Menace x Vulnérabilité x Conséquence ou Dommage

La gestion des risques est essentielle pour Hitachi Systems Security et les organisations que nous servons. Nous avons donc voulu en savoir plus sur le rôle et les responsabilités de l’OSRC. Tout d’abord, prenons un peu de recul et définissons les rôles et responsabilités d’un OPSI. L’OPSI est un poste de direction chargé d’exécuter les objectifs de sécurité de l’information et de gestion des risques définis par les cadres supérieurs. L’OPSI élabore et supervise la stratégie de cybersécurité de l’entreprise, y compris les politiques et les contrôles de cybersécurité.

Ainsi, les OPSI ont traditionnellement été chargés de la gestion des risques et, d’après ce que nous avons vu dans l’environnement de sécurité informatique en constante évolution et marqué par les menaces, ils sont débordés. Les OPSI ont vu les menaces pesant sur leurs organisations augmenter de façon exponentielle au cours des dernières années, la technologie au sein de leurs organisations évoluer de façon spectaculaire et, maintenant, avec la COVID-19, leurs lieux de travail et la façon dont les employés se connectent aux systèmes changer de façon significative. En toute honnêteté, de notre point de vue, les OPSI n’avaient ni le temps ni le mandat de mesurer les risques dans toutes les organisations, sauf les plus grandes et les plus sophistiquées.

6 étapes pour mettre en œuvre un programme de gestion des risques

Selon le sondage de Forrester, 94 % des responsables de la sécurité et des entreprises ont constaté que leur organisation avait été victime d’une cyberattaque ou d’une compromission ayant un « impact sur les affaires » au cours de l’année dernière. Selon le sondage, une attaque ayant un impact sur les affaires est définie comme une attaque ayant entraîné la perte de clients, d’employés ou de données confidentielles (informations permettant d’identifier une personne). Une interruption des opérations quotidiennes, le paiement d’un rançongiciel, ou toute autre perte financière ou vol de propriété intellectuelle sont également inclus.

« Il s’agit d’un nombre éloquent, surtout lorsque nous nous adressons aux directeurs », mentionne Wenzler. « Les professionnels de la sécurité peuvent désormais s’adresser aux cadres supérieurs et leur fournir la preuve que les cyberattaques auront un impact sur leurs entreprises et qu’ils doivent faire quelque chose pour y remédier. »

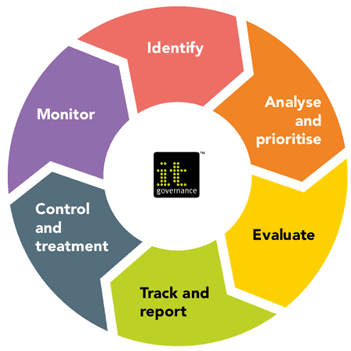

Un programme de gestion des risques suit généralement les étapes suivantes:

- Repérer les risques qui pourraient compromettre vos systèmes et votre organisation. Il s’agit d’identifier les vulnérabilités de cybersécurité de votre système et les menaces qui pourraient les exploiter.

- Analyser la gravité de chaque risque en évaluant la probabilité qu’il se produise et l’importance de l’impact s’il se réalise.

- Évaluer comment chaque risque est classifié selon votre appétit pour le risque, ou pour être plus précis, ce que vous pouvez vous permettre de perdre, sachant que vous ne disposez pas d’un budget illimité pour protéger votre organisation contre tous les risques.

- Hiérarchiser les risques en fonction de la valeur du système, des menaces qui pèsent sur le système et de l’aspect critique ou de la cote de la vulnérabilité.

- Décider comment répondre à chaque risque. Il existe généralement quatre options:

- Traiter – modifier la probabilité ou l’impact du risque, généralement en mettant en œuvre des contrôles de sécurité.

- Tolérer – prendre la décision active de conserver le risque. Comme vous ne pouvez pas tout corriger au moment où un correctif est appliqué, vous pourriez créer des calendriers continus pour tester et installer ce correctif, par exemple.

- Éliminer – éviter entièrement le risque en mettant fin ou en modifiant complètement l’activité à l’origine du risque.

- Transférer – partager le risque avec un tiers, généralement en externalisant ou en souscrivant une assurance.

La gestion des risques est un processus continu qui, espérons-le, s’améliore. Au fur et à mesure que votre organisation progresse sur la courbe de maturité de la sécurité, elle doit surveiller les risques et les vulnérabilités en les mettant continuellement à jour, examiner ses contrôles pour s’assurer qu’ils sont toujours adaptés à son objectif, et apporter les modifications nécessaires. N’oubliez pas que vos risques changent continuellement à mesure que l’environnement des cybermenaces évolue et que vos systèmes et activités changent.

Conclusion

Dans la deuxième partie, nous aborderons l’importance de l’évaluation des risques ainsi que les défis que les organisations doivent relever afin de mettre en œuvre un programme de gestion des risques rentable. Nous allons discuter de la création d’un programme de gestion des risques qui aligne les objectifs de l’équipe responsable de la sécurité informatique ou les objectifs de l’entreprise et qui mesure l’efficacité des investissements en matière de sécurité et les dommages financiers potentiels de diverses cyberattaques auxquelles l’organisation est susceptible d’être confrontée à l’avenir.

Les experts en criminalité et les professionnels du renseignement sur les menaces nous mentionnent que les cyberattaques ne sont généralement pas aléatoires. Il existe généralement des signes d’une attaque planifiée contre une organisation. Les signes typiques d’une attaque imminente sont les mentions de l’organisation sur l’Internet caché, l’enregistrement de noms de domaine similaires utilisés pour des attaques d’hameçonnage et la mise en vente d’informations confidentielles, telles que les identifiants de comptes utilisateurs.

En conclusion de la première partie, nous souhaitons fournir une définition que la plupart des dirigeants d’entreprise utilisent pour la gestion des risques de cybersécurité : « La gestion des risques de cybersécurité reprend l’idée de la gestion des risques dans le monde réel et l’applique au monde virtuel. Il s’agit d’énumérer vos risques et vos vulnérabilités et d’appliquer des mesures administratives et des solutions complètes pour s’assurer que votre organisation est protégée de manière adéquate. »

Cette définition a évolué, comme nous l’avons dit précédemment, pour ajouter le calcul des dommages financiers attendus des attaques, le retour sur les investissements en matière de sécurité et, surtout, les rendements marginaux décroissants de chaque investissement supplémentaire en matière de sécurité. L’Organisation internationale de normalisation (ISO) définit le risque comme « l’effet de l’incertitude sur les objectifs ». Un processus de gestion des cyberrisques consiste à gérer les effets de l’incertitude d’une manière rentable et qui utilise efficacement les ressources limitées. La gestion des risques permet de cibler les risques à un stade précoce et de mettre en œuvre les mesures d’atténuation appropriées pour prévenir les incidents ou limiter leurs dégâts. Cette définition de l’ISO nous conduira à la deuxième partie, où nous aborderons le processus et les évaluations de la gestion des risques.