Catégorie: Blogue

La plupart d’entre nous savent ce qu’est une attaque d’hameçonnage. Mais je pense qu’il est utile de définir ce terme ainsi que les différentes attaques qui répondent à la définition de l’hameçonnage (phishing en anglais). C’est de loin le vecteur d’attaque numéro un et, malgré l’investissement de milliards de dollars dans les technologies de cybersécurité, l’hameçonnage continue à faire des victimes. La raison en est que les attaques d’hameçonnage exploitent certaines, disons, faiblesses humaines.

Les résultats d’une enquête de référence sur la réponse aux incidents, menée par l’unité 42 de Palo Alto auprès de 600 professionnels de la sécurité informatique, suggèrent que « 77 % des intrusions utiliseraient trois vecteurs d’accès initiaux : l’hameçonnage, l’exploitation de vulnérabilités logicielles connues et les attaques par force brute liées à des vols d’identifiants et ciblant principalement le protocole de bureau à distance ». Le rapport indique en outre que le Business Email Compromise (BEC) constitue la principale tactique d’attaque et qu’elle est en plein essor, les pertes des victimes ayant augmenté de plus de 100 % l’année dernière. Le Federal Bureau of Investigation des États-Unis qualifie le BEC d’« escroquerie à 43 milliards de dollars », en citant les statistiques des incidents signalés à l’Internet Crime Complaint Center entre 2016 et 2021. Vous trouverez ici un beau résumé de l’enquête. Ne craignez rien, ce n’est pas un lien d’hameçonnage malveillant…

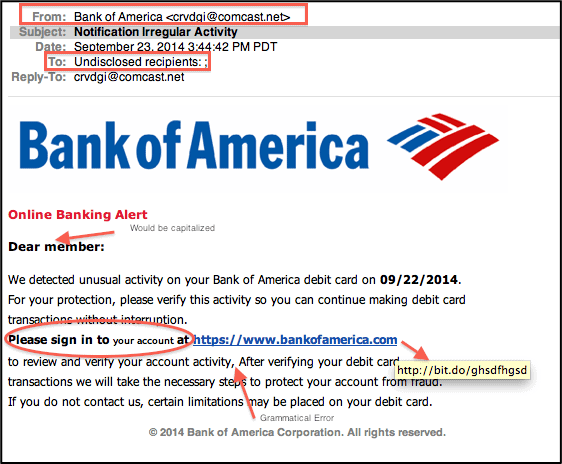

En général, une campagne d’hameçonnage, qu’elle soit ciblée ou qu’elle cherche à faire le plus grand nombre de victimes possible, commence par un message électronique malveillant. L’attaque est souvent déguisée en message venant d’une entreprise ou d’une personne légitime. Plus le message parvient, à différents égards, à donner l’impression qu’il a vraiment été envoyé par l’entreprise ou la personne en question, plus l’attaquant a de chances de réussir. L’image ci-dessous montre un courriel d’hameçonnage réel qui, pour diverses raisons, a incroyablement bien fonctionné. L’image de marque de Bank of America est certes réussie, et le lien sur lequel le courriel tente de convaincre l’utilisateur de cliquer apparaît légitime. Mais l’utilisateur qui passe sa souris sur le lien constate que celui-ci ne correspond pas à l’URL. Bien entendu, ce n’est qu’un des nombreux problèmes qu’un utilisateur intelligent et averti aurait tôt fait de repérer en recevant un tel courriel.

Comme dans le cas de l’escroquerie par hameçonnage de Bank of America, les attaquants peuvent avoir des objectifs divers, mais il s’agit généralement de dérober des informations personnelles ou d’identification. L’attaque exploite souvent un sentiment d’urgence : le message fait planer une menace sur l’utilisateur visé : suspension de compte, perte d’argent ou d’emploi, etc. De nombreuses victimes piégées par les attaquants n’avaient pas pris le temps de réfléchir aux demandes de ces derniers.

L’hameçonnage évolue continuellement pour échapper aux mesures de sécurité et à la détection humaine; les entreprises doivent donc offrir à leur personnel une formation de sensibilisation à l’ingénierie sociale et identifier les nouvelles campagnes d’hameçonnage. Il suffit qu’un employé clique sur un lien malveillant pour permetter aux attaquants d’accéder au réseau de l’entreprise.

Les attaques d’hameçonnage sont souvent des courriels déguisés

Les escroqueries par hameçonnage causent beaucoup plus de dommages au sein des entreprises que ne le réalisent la plupart des non-spécialistes de la sécurité. Ce vecteur d’attaque comporte plusieurs variantes que les pirates utilisent pour diffuser des logiciels malveillants et des rançongiciels et pour voler les identifiants de connexion des utilisateurs. Les attaques d’hameçonnage conduisent également au vol de propriété intellectuelle et d’informations personnelles, notamment les numéros d’assurance sociale et les informations relatives aux comptes bancaires.

L’hameçonnage et les faux courriels sont conçus pour inciter la victime à accomplir un acte en suivant les instructions malveillantes de pirates et de cybercriminels. Comme nous l’avons vu dans l’exemple de Bank of America, ces instructions peuvent consister à cliquer sur un lien menant à un site Web malveillant, à demander à la victime d’envoyer un fichier ou à l’inciter à se rendre sur un site de changement de mot de passe pour mettre à jour ses informations d’identification. Les pirates savent se montrer fort habiles : ils créent des sites d’apparence légitime dans lesquels les utilisateurs, en cliquant sur un lien comme celui utilisé dans l’exemple de Bank of America, fournissent aux cybercriminels leur nom d’utilisateur, mot de passe, date de naissance et numéro d’assurance sociale, entre autres renseignements personnels.

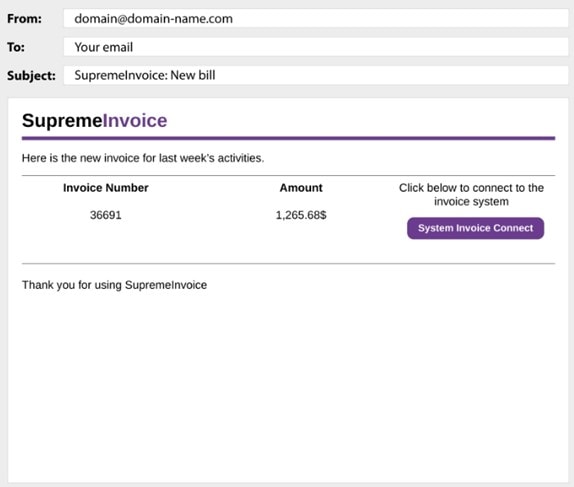

Comme le montre l’exemple d’AT&T ci-dessus, les attaques de fraude par courriel ont souvent pour origine un courriel d’hameçonnage. De nombreux pirates utilisent des données collectées sur les réseaux sociaux et des techniques d’ingénierie sociale inversée pour communiquer avec des victimes potentielles. Plusieurs éléments du courriel d’hameçonnage peuvent provenir du compte LinkedIn ou Facebook d’une personne.

Voici un autre exemple de campagne d’hameçonnage efficace: « Salut Marie, c’est Étienne de la comptabilité. On était ensemble à la polyvalente de Saint-Martin! Heureux d’apprendre que tu travailles ici. Pourrais-tu stp mettre à jour ton mot de passe d’entreprise quand tu auras un instant. Il suffit de cliquer sur le lien ci-dessous! Au plaisir de te recroiser. On prendra un café un de ces jours! »

Ce message électronique standard arrive dans la boîte de courriel de Marie, parmi les dizaines d’autres qu’elle reçoit chaque jour. En toute innocence, elle y répond en envoyant le mot de passe de son entreprise à un criminel. Les entreprises éprouvent bien des difficultés avec les utilisateurs finaux et les tentatives d’hameçonnage, car, quelles que soient les sommes qu’elles investissent en technologies de cyberdéfense ou en formation du personnel, leur capacité de résistance aux attaques est seulement égale à celle du maillon le plus faible de la chaîne. Comme Marie, de nombreux utilisateurs vont simplement lire un courriel d’apparence inoffensive et cliquer sur le lien malveillant qu’il contient, ouvrant ainsi la porte aux attaquants, qui ensuite parcourront latéralement le réseau de l’entreprise à la recherche des informations les plus sensibles.

Types d’attaques d’hameçonnage

Une partie du défi que représentent les attaques d’hameçonnage consiste à s’adapter aux fréquents changements de méthodes. Voici quelques types courants de courriels d’hameçonnage:

- Attaques d’hameçonnage ciblé – Les campagnes d’hameçonnage par courriel ciblent une personne particulière au sein d’une entreprise. Les courriels d’hameçonnage ciblé sont souvent envoyés aux courriels personnels et d’entreprise des employés;

- Hameçonnage par SMS (smishing) – à l’aide de messages SMS, les attaquants incitent les utilisateurs à accéder à des sites malveillants depuis leur téléphone intelligent. Les attaquants envoient aux victimes ciblées un SMS qui contient un lien malveillant promettant des remises, des récompenses ou des prix;

- Hameçonnage vocal (vishing) – les attaquants utilisent un logiciel de changement de voix pour laisser aux victimes ciblées un message leur disant qu’elles doivent composer un numéro de téléphone, où elles pourront être dupées. Les attaquants utilisent également des modificateurs de voix pour déguiser leur accent ou leur sexe lorsqu’ils s’adressent à leurs éventuelles victimes;

- Attaques de chasse à la baleine (whaling) – Une campagne de courriel spécifique qui cible les cadres ou les membres de la direction de l’entreprise;

- Attaques d’ingénierie sociale – Avec cette méthode, les pirates utilisent des informations accessibles publiquement pour amener leurs victimes à échanger par courriel;

- Hameçonnage au tonneau (barrel phishing) – Cette méthode utilise deux messages électroniques différents. Le premier message envoyé à la victime est amical et non intrusif. Le deuxième est généralement plus dur et plus direct, et tente d’intimider la victime pour qu’elle suive les directives du pirate.

Malheureusement, les tactiques d’hameçonnage sont bien plus nombreuses encore, mais pour faire court, je me contenterai d’en énumérer les plus connues. Pour clarifier les choses, voici un exemple d’une attaque d’hameçonnage réussie utilisant la méthode d’hameçonnage au tonneau et au double tonneau.

Salut Louis, c’est Michel de l’informatique. Bienvenue dans l’entreprise. Quand tu auras une petite seconde, change ton mot de passe stp! Merci, et encore une fois, bienvenue. Michel. Le pirate attire la victime potentielle en lui donnant un faux sentiment de sécurité.

Peu de temps après, un deuxième courriel arrive dans la messagerie de Louis.

Louis, je te l’ai demandé gentiment, alors maintenant, change ton mot de passe, c’est une politique de l’entreprise. Tu ne commences décidément pas ta première journée sur une bonne note. Clique ici sur ce lien et change ton mot de passe ou je serai obligé de communiquer avec ton directeur. À toi de voir! Michel.

Notez le brusque changement de ton. Le pirate exploite un nouvel employé pour le forcer à cliquer sur des liens malveillants. Comment le pirate a-t-il su que cette personne était nouvelle? De nombreux cybercriminels et pirates parcourent les médias sociaux à la recherche de personnes qui publient leurs coordonnées et des commentaires comme « J’ai décroché l’emploi de mes rêves. » On n’a qu’à penser à LinkedIn : les messages d’incitation les plus consultés sur ce réseau sont ceux du type « Félicitez Jean Untel pour son nouveau poste de vice-président de la Superbanque internationale. »

Les pirates continuent de créer de nouveaux messages d’hameçonnage pour déstabiliser les équipes de réponse aux incidents et de SecOps. Les méthodes d’hameçonnage sont autant de variations sur un même thème : s’attaquer aux faiblesses des utilisateurs.

Type d’attaques d’hameçonnage susceptibles de compromettre un système

L’hameçonnage par courriel agit en attaquant et en infectant un seul hôte ou utilisateur. Les attaques par rançongiciel se propagent latéralement sur le réseau selon un axe est-ouest. La plupart des attaques est-ouest commencent par un seul hôte.

Les attaques d’hameçonnage sont souvent initiées par une pièce jointe : page Web, script shell (par exemple, PowerShell) ou document Microsoft Office contenant une macro malveillante. La macro et les scripts peuvent être utilisés pour télécharger des logiciels malveillants ou inciter les utilisateurs à divulguer les informations d’identification de leur compte.

Les attaquants enregistrent des domaines qui ressemblent au domaine officiel de l’entreprise, et utilisent parfois des fournisseurs génériques tels que Gmail. Les protocoles de messagerie permettent d’usurper l’identité de l’expéditeur, mais la plupart des serveurs destinataires utilisent une sécurité de messagerie qui détecte les faux en-têtes de courriels. Les courriels reçus par les utilisateurs affichent peut-être le logo officiel de l’entreprise, mais l’adresse de l’expéditeur ne comprend pas le domaine officiel de l’entreprise, comme nous l’avons vu dans le cas d’hameçonnage utilisant Bank of America.

Dans cet exemple, le bouton ouvre une page Web contenant un faux formulaire d’authentification Google. La page tente d’amener les victimes ciblées à saisir leurs informations d’identification Google afin que les attaquants puissent voler des comptes.

Une autre méthode utilisée par les attaquants consiste à se faire passer pour un service d’assistance interne ou un soutien technique. Un courriel demande aux utilisateurs d’installer un système de messagerie ou une application dissimulant des logiciels malveillants, ou encore d’exécuter un script qui téléchargera un rançongiciel.

L’une des attaques les plus courantes consiste à utiliser des pièces jointes malveillantes pouvant ressembler à des pièces jointes légitimes (fichiers Word, Excel, PDF ou autres), mais qui sont infectées par des logiciels malveillants susceptibles de compromettre les ordinateurs et leurs fichiers. Les rançongiciels, par exemple, peuvent verrouiller tous les fichiers d’un PC et les rendre inaccessibles. Ou encore, on peut installer un enregistreur de frappe qui suivra tout ce qu’un utilisateur tape, y compris les mots de passe. Il faut également savoir que les rançongiciels et les infections par des logiciels malveillants peuvent se propager latéralement d’un système ou d’un ordinateur de bureau ou portable à d’autres périphériques en réseau, tels que des disques durs externes, des serveurs et même des systèmes en nuage. Je vous l’avais dit; la sournoiserie de ces gens n’a d’égale que leur imagination.

Prévention et confinement des attaques d’hameçonnage

Les entreprises ont tout intérêt à mettre en œuvre certaines stratégies préventives pour aider à réduire l’impact de l’hameçonnage et des attaques de logiciels malveillants et de rançongiciels qui les accompagnent. Parmi ces stratégies, notons:

- La formation de sensibilisation à la sécurité – De nombreuses entreprises remettent en question le coût et l’efficacité globale de la sensibilisation à la sécurité. Pourtant, la sensibilisation est essentielle pour apprendre aux utilisateurs quoi faire s’ils pensent avoir reçu un courriel malveillant ressemblant à un courriel légitime. De nombreux clients installent un plug-in dans le client de messagerie pour permettre aux utilisateurs de cliquer sur un courriel suspect et de le déplacer vers une boîte de quarantaine;

- La formation par simulation – L’utilisation d’attaques simulées est également une excellente méthode pour aider les utilisateurs à comprendre la différence entre un courriel d’attaque par hameçonnage et un courriel d’escroquerie ordinaire;

- SecOps d’un jour – De nombreuses entreprises confient certaines opérations de sécurité à du personnel non SecOps pendant une journée. Cette formation transversale aux côtés de professionnels de la sécurité permet aux utilisateurs finaux d’avoir un aperçu concret des problèmes de sécurité qui affectent les entreprises lorsque les utilisateurs cliquent sur des liens malveillants;

- L’ajout de ressources SecOps aux descriptions de poste – De nombreux officiers principaux de la sécurité de l’information (OPSI) ont demandé aux RH d’ajouter le terme « ressource SecOps » à toutes les descriptions de poste. L’objectif est que toute personne qui travaille pour l’entreprise fasse partie de l’équipe de sécurité SecOps. Les OPSI créent une culture d’entreprise plus large, où la cybersécurité est définie comme étant une responsabilité collective, qui ne revient pas uniquement aux équipes SecOps et de réponse aux incidents;

- Le déploiement de plateformes infonuagiques de sécurité des courriels – L’activation de solutions infonuagiques de sécurité des courriels, notamment pour la prévention des pertes de données entrantes et sortantes, le cryptage des courriels, l’antivirus et l’anti-logiciel malveillant, permet d’empêcher de nombreux courriels d’hameçonnage de se rendre jusqu’aux utilisateurs finaux.

Application des contrôles de sécurité du confinement du réseau

Parallèlement aux contrôles de sécurité des courriels et à la sensibilisation, de nombreuses entreprises investissent aussi dans des stratégies de confinement pour stopper la propagation des rançongiciels. Dès qu’un utilisateur final clique sur une pièce jointe ou un lien malveillant, la chaîne de frappe d’une attaque par rançongiciel est lancée. En confinant le réseau, les entreprises peuvent forcer toutes les communications des hôtes à retourner à la passerelle de dernier recours. La passerelle sécurisée peut bloquer tous les ports et protocoles de communication non standard ou non définis. Tout rançongiciel qui tente de se propager d’est en ouest est arrêté à la passerelle. Ainsi, la propagation du rançongiciel est contenue, à moins que l’hôte infecté ne communique le port et le protocole approuvés.

Conclusion

La protection contre l’hameçonnage est une mesure de sécurité importante que les entreprises peuvent appliquer pour prévenir les attaques d’hameçonnage contre leurs employés et elles-mêmes. Comme nous l’avons suggéré plus tôt, la formation de sensibilisation à la sécurité et l’amélioration de la capacité à reconnaître les signaux d’alarme associés aux courriels suspects contribuent assurément à réduire les risques de tomber dans le piège d’un courriel frauduleux.

En outre, certaines solutions basées sur la réputation des passerelles de messagerie peuvent intercepter et classer les courriels d’hameçonnage en fonction de la mauvaise réputation avérée des URL qui y sont intégrées. Le problème, c’est que ces solutions laissent souvent passer des messages d’hameçonnage bien conçus et contenant des URL de sites Web légitimes compromis qui, au moment de la réception du courriel, n’avaient pas mauvaise réputation.

Les solutions de sécurité des courriels les plus efficaces identifient les courriels suspects en cherchant des anomalies (anomalytics), c’est-à-dire des modèles de trafic inhabituels, puis elles réécrivent l’URL et la placent sous surveillance ou contrôle continu pour pouvoir suivre l’utilisation des pages et les téléchargements. Ces solutions de surveillance des courriels permettent de mettre en quarantaine les courriels suspects. Les administrateurs peuvent ainsi effectuer les recherches nécessaires avant de laisser un courriel suspect parvenir à un utilisateur final. Enfin, s’ils détectent un nombre élevé de courriels d’hameçonnage, les administrateurs peuvent en alerter le personnel, réduisant de ce fait les risques de clics sur des liens ou fichiers malveillants.

Les attaques d’hameçonnage par courriel ne fonctionnent que parce que les utilisateurs finaux continuent de répondre à des messages frauduleux et de cliquer sur des liens suspects. Les solutions de sécurité des courriels, la formation de sensibilisation à la sécurité et le confinement sont autant de stratégies éprouvées qui contribuent à limiter les répercussions des attaques d’hameçonnage. Nombreuses sont les attaques d’hameçonnage qui trouvent le moyen d’exploiter les utilisateurs, que ce soit par l’ingénierie sociale, les menaces par courriel ou même l’hameçonnage vocal. La culture même de l’entreprise doit mettre de l’avant une stratégie de formation continue du personnel, afin d’apprendre aux utilisateurs à reconnaître les caractéristiques d’un courriel d’affaires compromis, d’un faux appel du ministère du Revenu, voire d’une attaque d’hameçonnage à deux tonneaux.

Si vous pensez être la cible d’une campagne d’hameçonnage, communiquez avec le service de la sécurité informatique ou le service d’assistance de votre entreprise. Sur un réseau d’entreprise, il est assurément préférable de signaler toute campagne d’hameçonnage au personnel informatique, qui examinera le message et déterminera s’il s’agit d’une campagne ciblée. Les particuliers peuvent signaler les cas de fraude et d’hameçonnage à la FTC.