Catégorie: Blogue

Les industries mondiales qui avancent dans l’innovation de la transformation numérique savent que plus elles avancent vers de nouvelles façons de réaliser leur nouvelle orientation stratégique, plus le niveau de risque augmente. Les menaces provenant de l’augmentation des risques de sécurité DevOps, de l’accès sécurisé et des rançongiciels comptent parmi les problèmes les plus courants dans les projets de transformation numérique.

Les stratégies de transformation impliquent l’ensemble de l’organisation : les opérations, les ressources humaines, l’informatique et le développement de produits et de services. Les organisations de tous les marchés verticaux, notamment le gouvernement, les transports, la santé et la construction, investissent des capitaux dans la planification et la coordination de leur stratégie de transformation afin de renforcer leurs capacités numériques.

Comme mentionné dans notre série d’articles de blogue en 4 parties sur la transformation numérique, le terme « transformation numérique » a été et est toujours utilisé pour décrire presque tout ce qui se rapporte aux organisations qui décident d’adopter des technologies numériques pour changer leur modèle d’entreprise, rendre service à leurs clients par le biais de nouveaux canaux, se rapprocher de fournisseurs et de partenaires, ainsi que bien d’autres avantages. Ceci étant dit, commençons avec une définition claire de ce qui décrit une transformation numérique, selon nous. Le terme « transformation numérique » désigne le processus par le biais duquel les compagnies implantent les technologies dans toutes leurs activités pour engendrer un changement fondamental. Quels en sont les avantages? Une plus grande efficacité, une meilleure agilité commerciale et, en fin de compte, le déblocage de nouvelles valeurs pour les employés, les clients et les actionnaires. Cette définition est plutôt large, mais plus nous avancerons, plus nous nous pencherons sur les détails des types de technologies que les organisations adoptent et les différents usages et avantages de la technologie. »

Les cyberviolations constituent un risque plus élevé aux stratégies de transformation numérique des organisations.

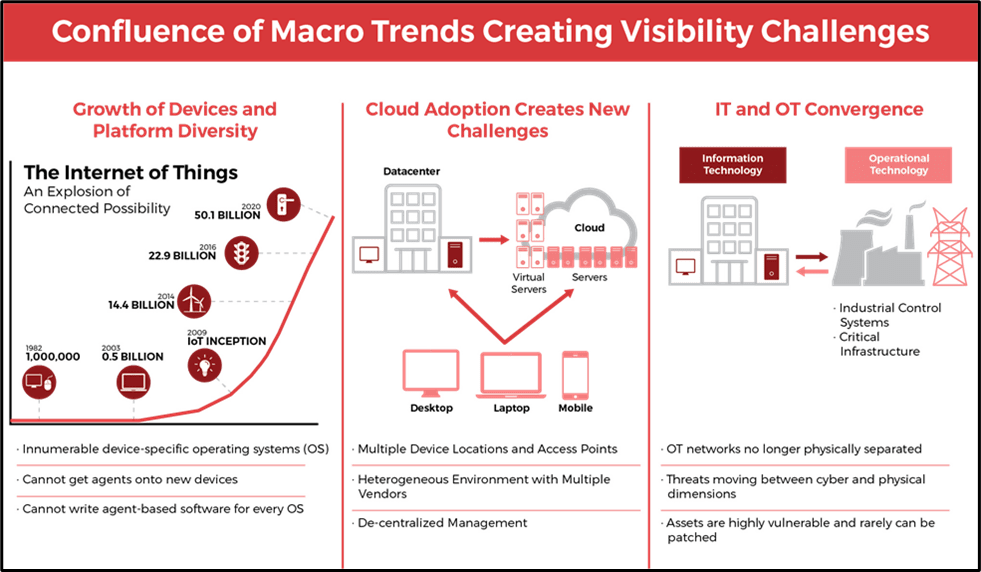

Figure 1 — La convergence de l’IdO, de l’infonuage, de l’informatique et de la TO transformera radicalement les modèles d’entreprise, les chaînes d’approvisionnement et les stratégies de commercialisation.

Figure 1 — La convergence de l’IdO, de l’infonuage, de l’informatique et de la TO transformera radicalement les modèles d’entreprise, les chaînes d’approvisionnement et les stratégies de commercialisation.

Comment les organisations maintiennent-elles leurs opérations commerciales existantes pendant leur transformation?

Le processus de transformation numérique (DX) concerne une organisation qui change ce qu’elle fait, comment elle le fait et, plus important encore, pourquoi elle le fait. La DX implique une transformation de la création de produits, ce qui entraîne une nouvelle expérience client et s’intègre dans une chaîne d’approvisionnement mondiale pour réduire les coûts et accroître l’efficacité opérationnelle. Souvent, la transformation de la sécurité ne fait pas partie du processus initial de planification stratégique.

« Très peu d’entreprises intègrent la gestion des risques liés à la cybersécurité et à la protection de la vie privée dans leur transformation numérique », déclare Sean Joyce, Directeur de la cybersécurité et de la confidentialité en Amérique de PriceWaterhouseCooper (PwC), en réponse à l’enquête 2018 sur l’état mondial de la sécurité de l’information (GSISS) de PwC, publiée plus tôt cette année.

Pourquoi la cybersécurité n’est-elle pas un élément critique dans la phase de planification de la DX?

Bien que de nombreuses entreprises la considèrent encore comme une dépense, la cybersécurité est rapidement passée d’une simple dépense passive à un actif dans le bilan des entreprises. Avec les nombreuses attaques de rançongiciels qui engendrent des millions en perte de revenus pour les organisations, ternissent leurs marques et entachent la confiance de leurs clients, la cybersécurité est lentement devenue un atout essentiel des organisations pour réduire leur responsabilité et les risques.

Les directeurs de la sécurité de l’information (CISO) et les directeurs de l’information travaillent avec leurs pairs en interne pour mieux répondre aux exigences d’agilité de l’entreprise dans le cadre de la stratégie de modèle commercial numérique.

Alignement de la cybersécurité avec la DX

Chaque étape franchie dans le cadre de la stratégie de DX constitue une réussite pour l’organisation. La migration vers un environnement comprenant plusieurs nuages, l’optimisation de l’intelligence artificielle et de l’apprentissage automatique pour une plus grande monétisation des données de l’entreprise, ou l’exploitation de services d’assistance client mondiaux à moindre coût sont des exemples d’étapes réussies. En activant ces facteurs de succès, les risques en matière de cybersécurité augmentent, à cause de l’ajout de nouveaux points d’attaque.

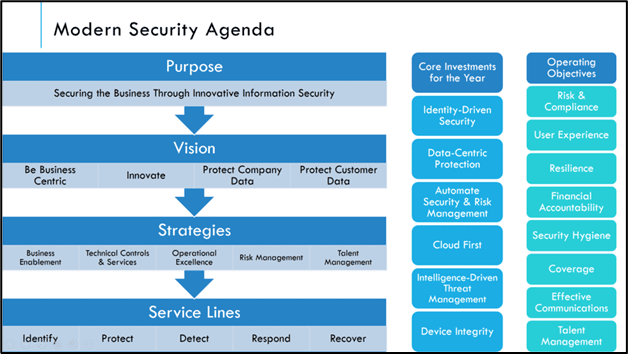

Figure 2 – Exemple d’un programme de sécurité moderne qui peut être résumé en une seule diapositive à des fins de partage avec votre équipe de direction.

La migration de l’organisation vers une plateforme infonuagique native avec une sécurité moins renforcée peut présenter un risque considérable pour la stratégie de transformation. Passer à un fournisseur de services gérés à 100 % pourrait avoir un impact sur la répartition des coûts, rendant la transformation irréalisable. Ces décisions trouvent leur origine dans le risque accru d’atteintes à la cybersécurité.

Impact de la géopolitique et des conflits sur la DX

La transformation numérique nécessite un investissement dans le capital humain. Les ingénieurs en génie logiciel, SecOps, DevOps et NetSecOps sont très demandés. Les organisations ont adapté leurs méthodes de recrutement des talents à leur stratégie de transformation numérique. De nombreuses entreprises ont exploité plusieurs portails de recrutement pour accéder à des ingénieurs hautement qualifiés en Inde, au Vietnam, en Chine et en Ukraine.

De nombreux ingénieurs en logiciel expérimentés sont originaires de ces pays. En Ukraine particulièrement, de nombreux ingénieurs en logiciel trouvent leurs racines dans la fédération spatiale russe.

Il est désormais beaucoup plus facile qu’il y a quelques années de recruter des talents partout dans le monde. Mais la dépendance à des ressources mondiales comporte également des risques. Lorsque la guerre a éclaté entre la Russie et l’Ukraine, les organisations qui faisaient appel à de nombreux ingénieurs en logiciel vivant dans ces pays ont dû, du jour au lendemain, se démener pour combler le vide laissé.

Les cyclones, la guerre civile, la crise économique et la COVID-19 sont autant de facteurs de risques inhérents à l’utilisation de ressources mondiales.

Intégration d’un cadre de cybersécurité dans une initiative de DX

Lorsque l’organisation élabore la feuille de route stratégique de ses projets de transformation numérique, voici quelques flux de travail et sprints critiques pour une intégration correcte des capacités et ressources de cybersécurité:

- S’engager dans la cybersécurité pour s’aligner sur la préactivation et la post-activation de la stratégie de DX. De nombreuses organisations modéliseront leur cadre de cybersécurité autour du Cadre NIST-800-53. En se conformant à ce cadre éprouvé, les organisations s’aligneront également sur les réglementations PCI-DSS, HIPAA, CCPA et RGPD.

- Évaluer les contrôles et les processus adaptatifs de sécurité actuels éligibles à une migration vers les plateformes de transformation.

- Engager une société tierce de conseil en transformation numérique sécurisée pour évaluer et analyser les futurs besoins en capital humain pour soutenir les opérations de cybersécurité.

- Développer plusieurs équipes Scrum, y compris des éléments de SecOps, DevOps et des équipes mondiales de gestion des risques et de conformité, pour développer et évaluer la gestion des risques d’entreprise, afin de régir l’environnement post-transformation.

Rechercher et initier tout cadre de mandat de conformité dans la stratégie de transformation numérique pertinente pour l’entreprise.

Ces mandats peuvent inclure:

- FEDRAMP – Clients du gouvernement fédéral

- CMMC_Level_3 – Mandat de conformité pour les entrepreneurs de la défense

- HIPAA – Loi américaine sur la confidentialité des soins de santé

- CCPA – Loi californienne sur la protection des consommateurs

- RGPD – Règlement général sur la protection des données (UE)

Intégrer dans chaque étape de la transformation numérique un engagement avec une société de test d’intrusion tierce. Déterminer le niveau de protection activé après chaque jalon et introduire les données dans la plateforme de gestion des risques de l’entreprise pour déterminer le score composite actuel à l’échelle de l’organisation.

Créer des stratégies parallèles de transformation numérique pour la cybersécurité

Les organisations qui évaluent une approche de sécurité pour soutenir leur transformation numérique doivent déterminer quels composants de l’environnement actuel sont transférables dans la nouvelle stratégie. De nombreux DSI et CISO ont développé une stratégie de transformation numérique parallèle, alignée sur le plan directeur de l’organisation. Au sein de l’informatique, plusieurs systèmes hérités de gestion de la sécurité, du réseau, des identités et des données peuvent arriver à la fin de leur durée de vie utile. Les DSI doivent évaluer et consolider les systèmes et opérations informatiques actuels afin d’avoir des modèles exploitables pour s’aligner sur la stratégie de transformation numérique de l’entreprise.

Évaluez les stratégies actuelles de réseau étendu, y compris l’accès Internet, les circuits MPLS et les stratégies d’accès à distance.

*Stratégie de transformation – SD-WAN – Zero-trust – SASE – De plus en plus d’organisations transforment leur connectivité à distance en ajoutant une couche critique à l’accès à distance, pour permettre le télétravail continu et un accès à distance sécurisé. En tirant parti du SD-WAN avec Zero-trust, les entreprises peuvent consolider l’accès à distance grâce à une sécurité supplémentaire tout en supprimant les coûteux circuits MPLS redondants tout en déplaçant la couche de projection de sécurité vers le nuage pour la consolidation de l’accès à distance.

Évaluation de la gestion des identités d’entreprise, de l’authentification multifacteur et du confinement sécurisé.

*Stratégie de transformation – Plateforme de gestion des identités à l’échelle de l’entreprise avec des capacités d’authentification multifacteur pour prendre en charge toutes les exigences en matière de connexion.

*Stratégie de transformation – Le confinement et l’isolation du réseau constituent des mesures contrôle adaptatif de sécurité éprouvées pour arrêter la propagation latérale des rançongiciels dans l’environnement. Bien que cette capacité empêche les machines de s’infecter mutuellement au sein de deux réseaux d’une même couche, les topologies de réseau existantes doivent être repensées avec cette capacité intégrée dans la nouvelle architecture.

Conclusion

De nombreuses entreprises considèrent les dépenses de cybersécurité comme des coûts plutôt que comme des investissements. D’après le dernier rapport d’IBM, « les coûts de violation de données sont passés de 3,86 millions de dollars à 4,24 millions de dollars, soit le coût total moyen le plus élevé des 17 années d’histoire de ce rapport. Intégrer la cybersécurité dans le tissu de la transformation numérique du début jusqu’aux opérations post-activation.

Des événements de cybersécurité réels perturberont la chronologie, le modèle de coûts et de ressources et la stratégie de DX. Sans une compréhension claire de la valeur et de l’anticipation des investissements dans la cybersécurité, les organisations gaspillent du capital de valeur et du temps de ressources à poursuivre des projets de transformation numérique.